De noodzaak

Even een stukje achtergrond. Oorspronkelijk richt beveiliging binnen Azure zich primair op het beveiligen van jouw toegang (b.v. Conditional Access, Azure Bastion en Zero Trust-architectuur) of op het veilig publiceren van services (b.v. middels ‘Azure Front Door’ met optioneel een Web Application Firewall).

Maar wat opvalt is het groeiende aantal dataleks de laatste jaren. Deze stegen tot meer dan 422 miljoen ten opzichte van vorig jaar, een stijging van 300 procent (!). Deze dreiging wordt aanzienlijk verhoogd door:

- het verbeterde risicoprofiel;

- de gevoeligheid van de gecompromitteerde gegevens

- een toename van zero-day exploits (de dreiging van ongeautoriseerde gebruikers die jouw Azure omgeving infiltreren)

Na veel Cryptolockeraanvallen de laatste jaren nemen nu de illegale cryptomining- of cryptojackingaanvallen ontzettend toe. Hierbij wordt gebruikt gemaakt van de enorme schaal van Azure om Crypomunten te delven op gecompromitteerde Azure omgevingen. Via een gecompromitteerd account probeert de aanvaller hierbij toegang te krijgen door automatische VM Scale-setten te implementeren binnen zoveel mogelijk regio's. De kosten van deze cryptomining-omgevingen kunnen hierbij oplopen tot meer dan € 100.000 per dag. Mind you: dit tafereel kan weken onopgemerkt blijven bij bij een abonnement dat niet gecontroleerd of gebruikt wordt. Geloof ons, bovenstaande scenario’s wil je liever vermijden 😉

Hieronder daarom de 5 maatregelen die jou helpen de kans op bovenstaande scenario’s zo klein mogelijk te houden:

1. Annuleer ongebruikte Azure subscriptions:

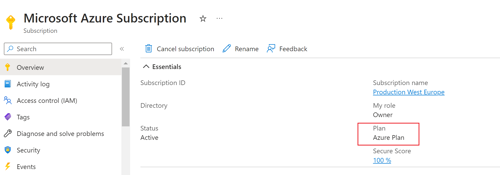

Wij raden aan om ongebruikte Azure Subscriptions op te zeggen. Een Subscription dat niet wordt beheerd door een (CSP) partner brengt risico met zich mee omdat mogelijk niemand de consumptie bewaakt, terwijl het wel een factureringsaccount bevat voor directe (onbeperkte) facturering. Extra tip: je kunt jouw abonnement(en) simpel zelf controleren via het Azure Portal. Subscriptions die door partners worden aangeboden worden "Azure Plan" genoemd, terwijl direct bill Subscriptions bijvoorbeeld "Pay-As-You-Go" kunnen worden genoemd.

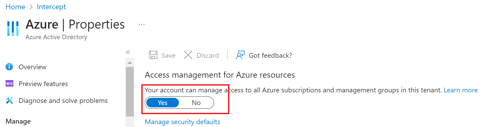

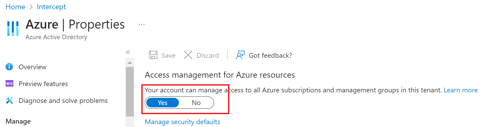

Zorg ervoor dat je alle Subscriptions in je omgeving kunt zien door gebruik te maken van het Global Admin-account en de optie “Access management for Azure resources” in te schakelen binnen Azure AD-properties

Microsoft bood de afgelopen jaren gesponsorde abonnementen aan, vaak met gratis credits voor een heel jaar. Het is daarom waardevol dit te checken wanneer je een Owner Account gebruikt. Andere belangrijke maatregelen zijn:

2. Schakel ongebruikte Azure regio’s uit met behulp van Azure beleid:

Het regio beleid bicep bestand laat zien hoe je een beleid kunt definiëren om implementaties te beperken tot alleen de opgegeven regio's. Houd er rekening mee dat je dit beleid moet toewijzen op het niveau van abonnementen, beheergroepen of resourcegroepen om het van kracht te laten worden. Als je vragen hebt over de implementatie van deze technische wijziging, neem dan gerust contact met ons op.

Deze specifieke Bicep-code definieert een beleid dat alleen toestaat dat resources worden ingezet in regio's die zijn gespecificeerd in de allowedRegions array. Vervolgens wordt dit beleid toegewezen.

3. Schakel VM's uit de N-klasse uit:

Het Bicep-bestand 'disallowcreationsofNseries' maakt een beleidsregel aan voor het controleren op virtuele machines die een SKU-naam hebben die begint met 'Standard_N', die de 'N'-serie van VM's vertegenwoordigt. Als zo'n bron wordt gevonden, is het effect van het beleid dat het aanmaken van die bron wordt geweigerd. Het beleid wordt dan toegewezen aan de huidige scope (dat is de scope van waaruit dit Bicep-bestand wordt ingezet).

Als je vragen hebt over hoe je de inzet van dure VM's met GPU-voeding kunt uitschakelen, neem dan gerust contact met ons op.

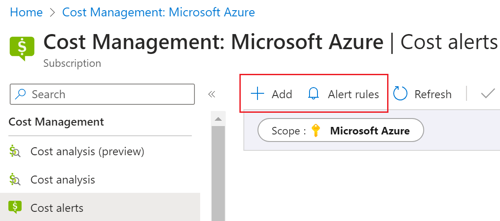

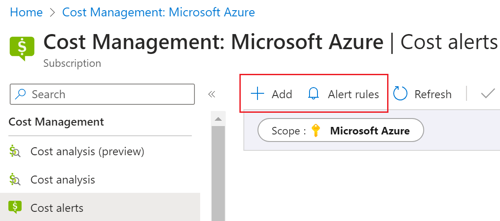

4. Stel Azure cost alerts & anomaliedetectie in:

Azure Cost Management stelt je in staat twee soorten kostenwaarschuwingen in te schakelen:

Anomaliedetectie: Deze functie helpt jou ongebruikelijke kostenverhogingen en anomalieën in je Azure uitgaven te ontdekken. Het maakt gebruik van AI, machine learning en statistische algoritmen om de historische kostenpatronen te analyseren en vervolgens uitgaven die aanzienlijk afwijken van je gebruikelijke kosten te identificeren. Dit helpt je jouw Azure kosten proactief te bewaken en ongebruikelijke uitgaven snel te identificeren.

Kostenwaarschuwingen: stel een waarschuwing in wanneer je uitgaven voor een bepaalde scope (zoals een abonnement of resourcegroep) de door jou ingestelde grens overschrijden.

5. Bescherm je workload met Microsoft Defender for Cloud:

Microsoft Defender for Cloud dient als een geïntegreerd, cloudgebaseerd platform voor applicatiebeveiliging. Het helpt je beter beschermd te zijn tegen cyberbedreigingen en daarnaast bij het beperken van de risico’s tijdens de volledige levensduur van cloudapplicaties (in zowel multi-cloud als hybride infrastructuren).Intercept raadt dan ook aan om ‘Cloud workload protection plans’ in te schakelen.