MFA is een kritieke, zo niet essentiële, verdedigingslinie voor jou en je organisatie – en Microsoft stelde in 2019 voor, en bevestigde die houding in 2023, dat deze ene eenvoudige verandering in gebruikersauthenticatie tot 99,9% van de op accounts gebaseerde aanvallen kan voorkomen.

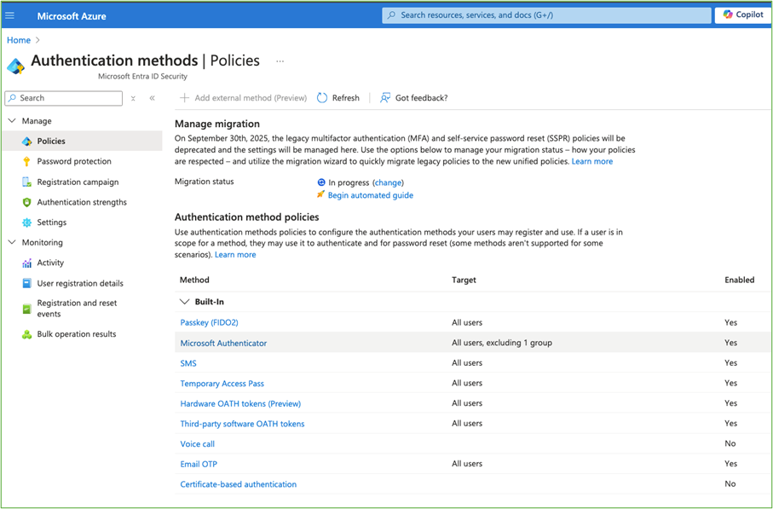

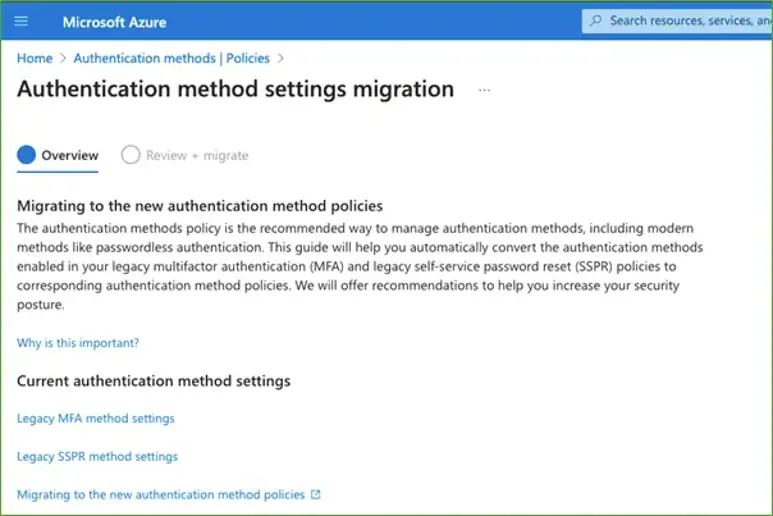

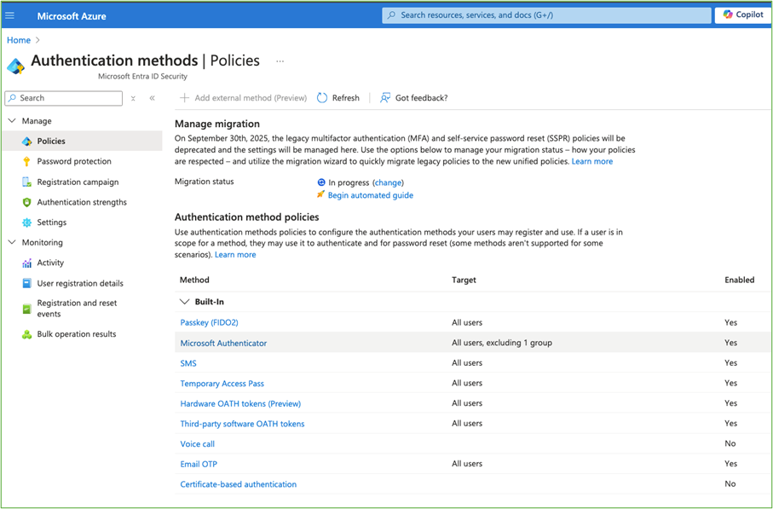

Met de geplande pensionering van deze legacy policies, is het tijd om te zorgen dat de Entra ID Authentication policies alles relevant hebben gemigreerd van de legacy policies om te zorgen dat de gebruikerservaring consistent blijft gedurende.

Terwijl deze dienst de laatste paar jaar naast de moderne Entra ID (voorheen Azure AD) Authentication Method policies heeft gelopen en, afhankelijk van hoe lang je geïnvesteerd bent in het Azure ecosysteem, je mogelijk een of beide beleidstypen in je organisatie gebruikt.

Hoewel deze policies naast elkaar kunnen bestaan, kan dit verwarring veroorzaken over welk beleid “wint” in een conflict en risico's op inconsistente ervaringen over je gebruikers. Met deze pensionering worden authenticatiemethoden gecentraliseerd in Entra ID.

Andere MFA implementaties om te overwegen, zoals Microsoft Security Defaults en Conditional Access (die een Entra ID P1 of betere licentie vereisen), zullen ofwel een standaard Microsoft-configuratie of je gecureerde op maat gemaakte configuratie toepassen.

Hoewel beide configuraties authenticatieprompts zullen activeren, zal alleen Conditional Access je geselecteerde authentication method policy respecteren.

Verleden

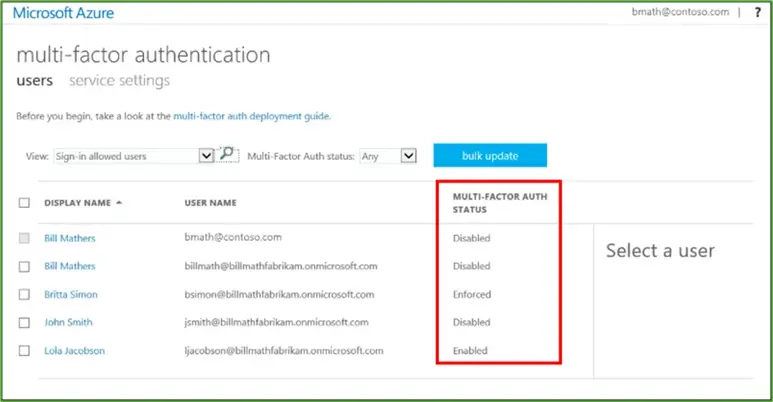

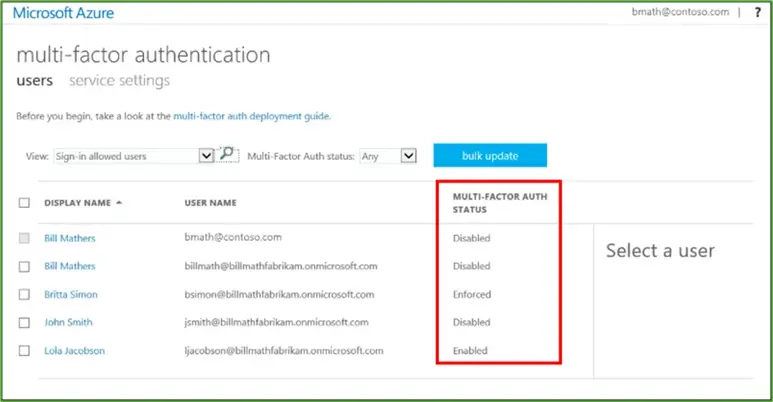

Eerder, zou je "Per-user MFA" moeten configureren en MFA voor elke gebruiker naar behoefte instellen. Je zou hen geleidelijk aan MFA introduceren, aanvankelijk als optioneel, en dan uiteindelijk als verplicht.

Afhankelijk van hoeveel gebruikers er in je organisatie zijn, zou deze uitrol enige tijd kunnen duren.

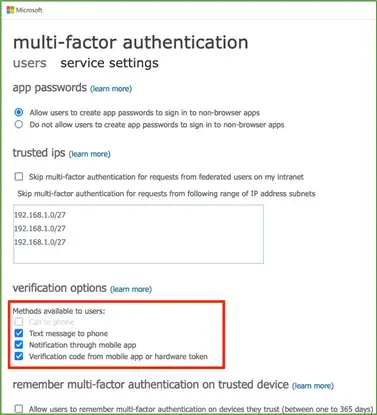

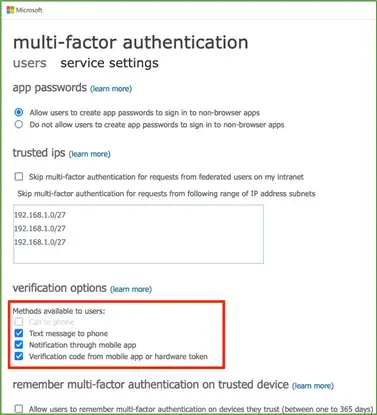

Je zou ook moeten configureren of app passwords toegestaan zijn voor legacy apps, eventuele vertrouwde IP-ranges die de vereiste voor MFA opheffen, de verificatieopties beschikbaar voor gebruikers zoals SMS, spraakoproepen, of app-notificaties, en de tijd tussen herhaalde MFA-verzoeken.

Heden

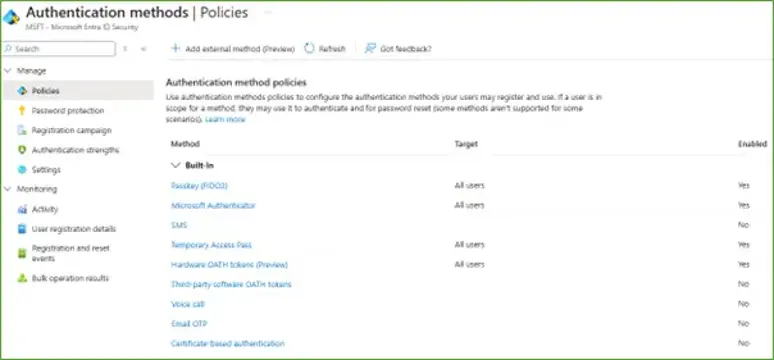

Vandaag, in Entra ID, is dit gestroomlijnd en verbeterd met een focus op consistentie en inclusiviteit.

Geen individuele gebruikersconfiguraties meer; het is nu tenant-wide by default – ervoor zorgend dat elke account een consistente authenticatie-ervaring ontvangt wanneer MFA wordt geactiveerd op basis van de dienst waardoor MFA is opgeroepen (Microsoft Security Defaults, Conditional Access) en die services associated authentication methods.

Daarnaast ondersteunt het moderne beleid groepsgebaseerde uitsluitingen voor bijna elke instelling.

Als je een account moet uitsluiten van een bepaalde instelling of authentication method, kun je dat doen.

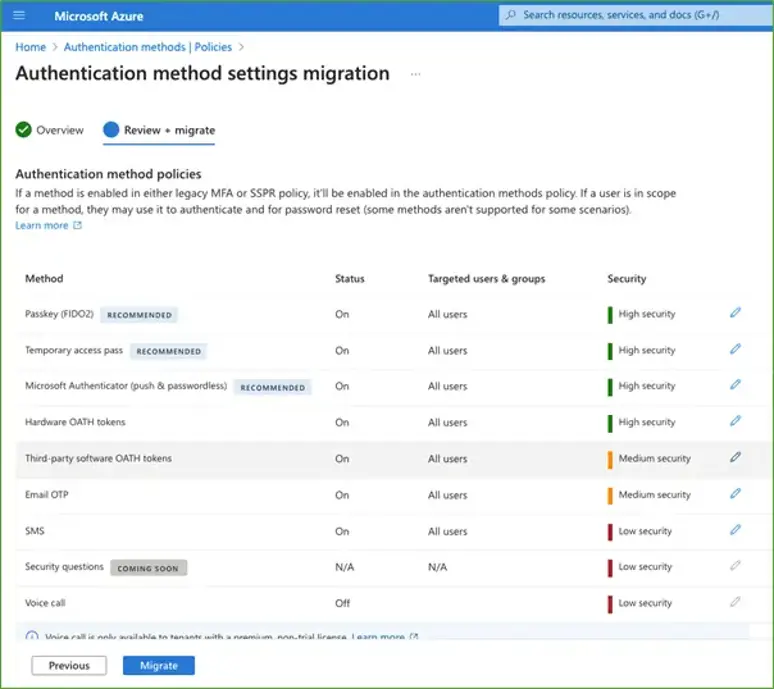

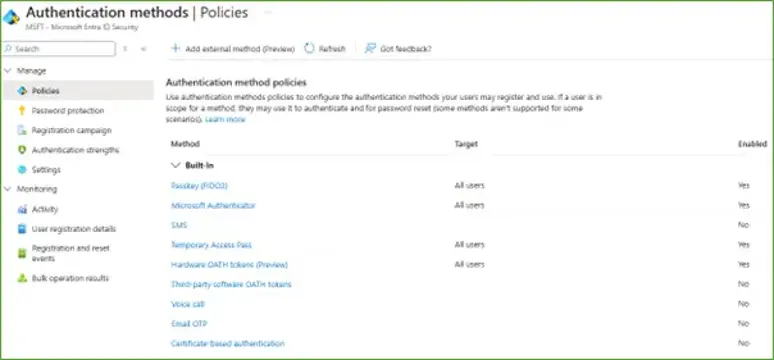

Voorbeeld: voor elke methode in Authentication method policies kun je specificeren of het überhaupt ingeschakeld is, of het beschikbaar is voor alle gebruikers of voor specifieke groepen gebruikers, naast configuratie-instellingen die specifiek zijn voor de methode geselecteerd.

Dit is niet alleen uitgebreider in de lijst van authentication methods vergeleken met het legacy MFA-beleid, het is ook veel eenvoudiger te configureren maar toch gedetailleerder in zijn configuratie.

Veel meer scenario's zijn nu ofwel veel eenvoudiger te implementeren, of simpelweg mogelijk waar ze dat voorheen niet waren.

Toekomst

Zoals eerder vermeld, kunnen beide policies naast elkaar bestaan – maar de verschillen in functionaliteit waarover we in dit artikel echt alleen maar hebben aangeraakt, betekenen dat migreren naar Entra ID Authentication Methods je een veel modernere, verbeterde en complete MFA-oplossing zal bieden dan ooit tevoren.

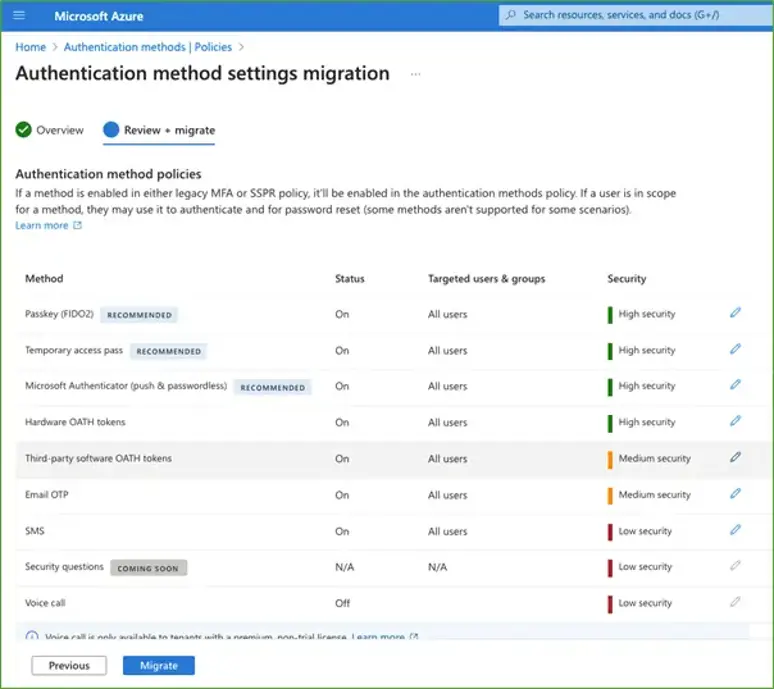

Eens gemigreerd naar Entra ID Authentication Methods, kun je beginnen met het benutten van geavanceerdere, veiligere, phishing-resistant, en passwordless opties zoals Windows Hello, Passkeys (FIDO2), en “passwordless” (Microsoft Authenticator) app sign-in.

Enkele belangrijke data die gerelateerd zijn aan MFA zijn als volgt: Vanaf 15 oktober 2024, zal MFA niet langer optioneel zijn bij het toegang verkrijgen tot het Microsoft Entra admin centre, de Microsoft Azure portal, en het Microsoft Intune admin centre.

ER WAS EEN OPTIE OM DIT UIT TE STELLEN TOT MAART 2025 WAT EXTRA TIJD GAF OM CONDITIONAL ACCESS TE IMPLEMENTEREN. ECHTER, DIT MOEST GEVRAAGD ZIJN VOOR 15 OKTOBER 2024.

VOOR MEER INFO, ZIE: VERPLICHTE MICROSOFT ENTRA MULTIFACTOR AUTHENTICATION (MFA) - MICROSOFT ENTRA ID

- In begin 2025, zal deze handhaving van MFA zich uitbreiden naar aanvullende Azure services zoals Azure CLI, Azure PowerShell, en Infrastructure as Code (IaC) tooling.

- Vanaf 30 september 2025, zullen de legacy MFA en SSPR authentication methods worden afgeschaft.

BELANGRIJK: Migreer VOOR deze datum om ervoor te zorgen dat er geen impact is op je gebruikerservaring.

Conclusie

Voor nu, laten we gewoon een “lift and shift” migratie overwegen. Wat moet je overwegen?

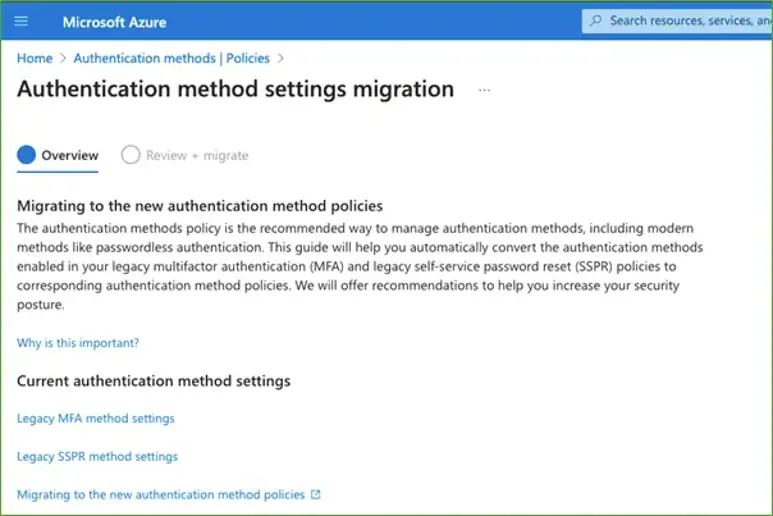

Een like for like migratie is rechttoe rechtaan en, hoewel er een wizard beschikbaar is om je te helpen je bestaande configuratie over te zetten naar Entra ID, zouden we beginnen met het herzien van je bestaande legacy MFA en SSPR configuratie om te zorgen dat de migratie weerspiegelt de legacy configuratie.

Met deze instellingen genoteerd, is het eenvoudig om deze configuratie handmatig opnieuw te creëren in Entra ID Authentication – of gewoon de geautomatiseerde migratie uit te voeren en een review van de voorgestelde configuratie te doen.

Voor die tenants die al enige tijd bestaan, en waarschijnlijk meerdere MFA-configuraties over zijn levensduur hebben gehad, zou het verstandig zijn om de gecombineerde configuratie van MFA door de gehele Microsoft cloud te herzien.

Enkele vragen om je op weg te helpen:

- Heb je security defaults ingeschakeld, of gebruik je conditional access policies?

- Heb je een bestaande configuratie in Entra ID die je moet consolideren?

- Biedt Entra ID Authentication scenario's die voorheen niet mogelijk waren?

Met deze bevindingen in handen, kun je nu beslissen wat je volgende stappen zijn om authenticatie door de gehele Microsoft cloud te versterken.