In dit artikel lees je:

- Waarom Microsoft stopt met standaarduitgaande toegang en wat dat betekent voor je netwerk security

- Hoe je jouw omgeving klaarmaakt voor de deadline (30 september)

- Een vergelijking van uitgaande toegangsopties (Public IPs, NAT Gateway, enz.)

Wat doet Microsoft nu?

Sinds de begindagen van Azure geeft Microsoft nieuwe VMs en VMSS (Virtual Machine Scale Sets) standaard een verborgen Public IP – ook al heb je daar nooit om gevraagd.

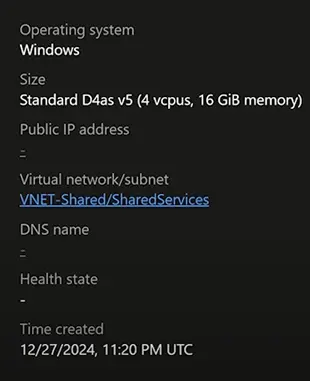

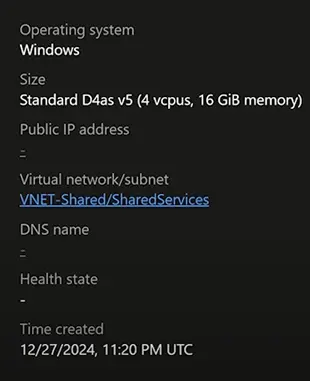

Op het eerste gezicht lijkt het dat die VM geen Public IP heeft, toch?

Maar zodra je inlogt op die VM en een browser opent, kun je gewoon het internet op. Dat werkt via een pool van SNAT (source network address translation) IP-adressen, een setup die Microsoft default outbound internet access noemt.

Na maart 2026 krijgt een VM geen impliciet IP meer toegewezen om internet op te gaan.

Run je compute resources in Azure, dan moet je deze wijziging serieus nemen, want het heeft grote impact.

Waarom brengt Microsoft deze verandering?

Waarom nu? Met de huidige standaarduitgaande toegang kunnen Azure VMs security controls omzeilen, zoals content filtering. Daardoor blijft egress verkeer onzichtbaar en is data-exfiltratie mogelijk.

Bijvoorbeeld: Azure Virtual Desktop hosts kunnen direct internet op, zonder dat security policies worden toegepast.

Daarom kiest Azure voor een zogenaamde secure-by-default aanpak, om drie redenen:

- Zero Trust security principles raden af om een virtueel netwerk standaard open te zetten naar internet.

- Connectivity moet expliciet zijn, niet impliciet. Alleen toegang geven waar nodig verkleint risico’s.

- Default outbound IPs veranderen in de loop van de tijd. Alles wat daarop vertrouwt, gaat vroeg of laat stuk.

Met deze wijziging los je bovenstaande problemen op en versterk je je netwerk security.

Heeft dit effect op bestaande deployments?

Goed nieuws: bestaande deployments blijven werken zolang je geen nieuwe VMs nodig hebt. Alleen nieuwe VMs of nieuwe subnets vragen om expliciete connectiviteit.

“Microsoft heeft aangegeven dat deze wijziging geen impact heeft op bestaande virtual networks en subnets.”

Over het algemeen werd default outbound access nooit aangeraden voor production workloads, omdat je er weinig controle mee hebt over de internettoegang van een VM.

Vergeet je PaaS services niet

Azure is natuurlijk meer dan alleen VMs. Denk aan storage accounts, databases, AI en cognitive services, allemaal met internet endpoints. Met nieuwe private subnets zijn deze services niet meer bereikbaar vanuit je VMs.

Private endpoints lossen dat op: je VMs praten direct met Azure services via het private backbone van Microsoft, zonder public internet.

Hoe bereid je je voor op deze verandering?

Gelukkig hoef je internettoegang niet helemaal opnieuw uit te vinden voor bestaande Azure VMs. Maar je moet wel:

- Je huidige netwerk policy's en procedures aanpassen voor nieuwe deployments.

- Een plan maken voor bestaande deployments.

Wat als je toch internettoegang nodig hebt?

Heb je expliciete outbound connectivity nodig, dan moet je kiezen hoe nieuwe VMs het internet op gaan. Je hebt meerdere opties:

De toegang opties

Na september 2025 kun je kiezen uit:

- Public IPs voor VMs: Schalen slecht mee en stellen je VM bloot aan inbound bedreigingen. NSGs kunnen je alleen beschermen.

- Load balancers met outbound rules: Handig voor meerdere VMs met dezelfde rol. Goedkoper dan een firewall, maar minder schaalbaar en meer configuratie nodig.

- NAT Gateway: Beste oplossing voor outbound connectiviteit. Geeft een statische IP voor al je outbound verkeer, en kan veel VMs ondersteunen.

- Firewalls: Nodig voor veilige (inbound en outbound) toegang, filtering en TLS inspectie. Nadeel: hogere kosten en beperking tot 2.496 SNAT ports per Public IP (max. 250 IPs).

Elke optie heeft z’n eigen eigenschappen en kosten. Vaak zijn een Azure Firewall en de Azure NAT Gateway de beste keuzes. Wat het beste past, hangt af van je situatie.

NAT Gateway is vaak de simpelste en meest kostenefficiënte keuze, omdat het een statische outbound IP geeft voor meerdere VMs op een subnet. Daarmee lijkt het nog het meest op de huidige default outbound access.

Je kunt een firewall en NAT Gateway ook combineren voor meer schaalbaarheid.