Hoe creëer je NSGs in Azure?

Hier laat ik je stap voor stap zien hoe je NSGs creëert in de Azure Portal.

1. Ga eerst naar de Azure Portal, zoek op NSG en open het.

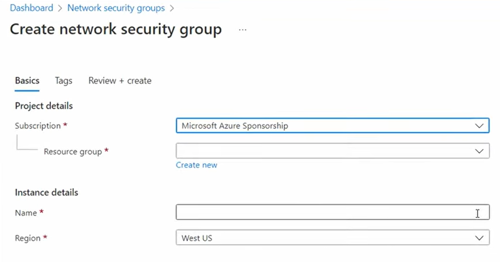

2. Klik op create:

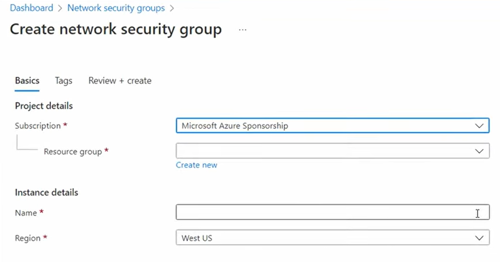

3. Selecteer je resource group, geef een naam en kies je regio:

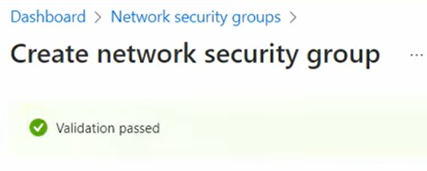

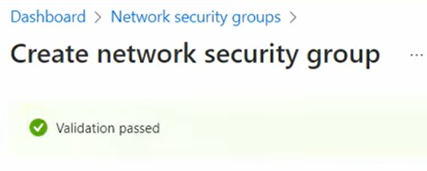

4. Je zou nu het volgende moeten zien:

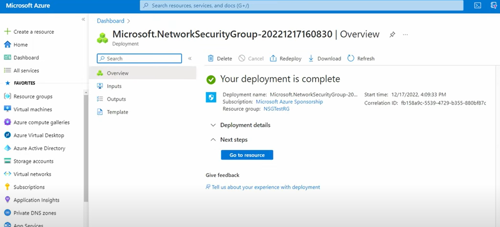

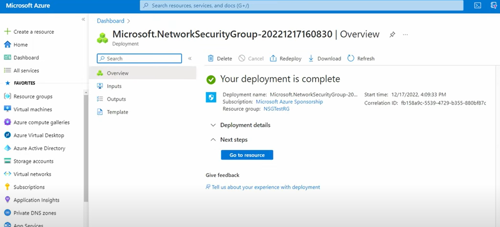

5. Klik dan op create en je ziet dit scherm:

Dat is alles. Je hebt nu een NSG gemaakt in Azure via de portal.

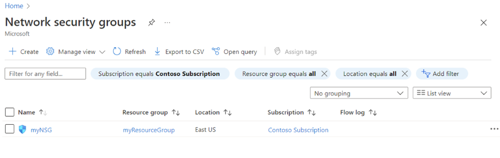

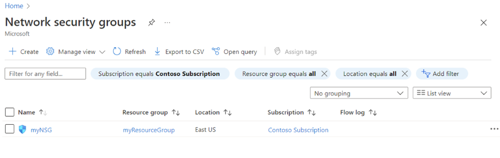

Om al je NSGs te bekijken, zoek op Network security group en je vindt ze:

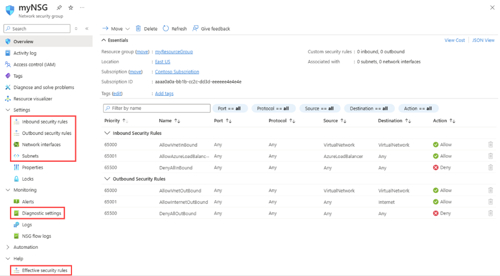

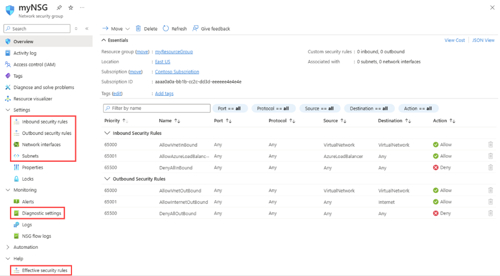

Je kan de details van een NSG bekijken:

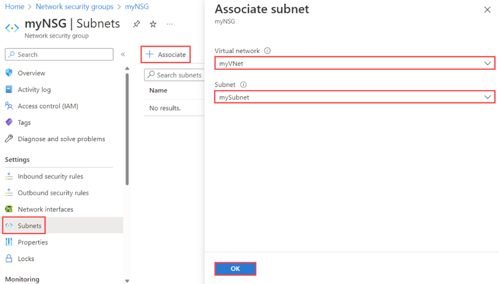

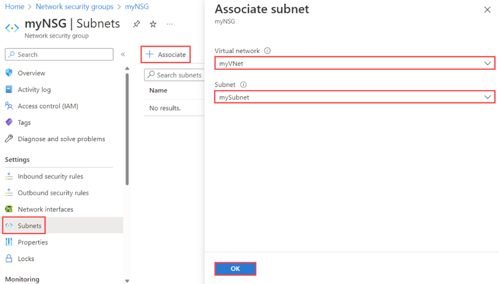

Koppel nu een subnet aan deze NSG. Klik in het linker menu op Subnets.

Klik op + Associate, kies je virtual network en het specifieke subnet. Klik op OK om de koppeling af te ronden.

NSG Rules aanmaken en configureren

De standaard rules staan toe:

- Inbound traffic van Vnets en Azure load balancers, terwijl alle andere inkomende traffic wordt geblokkeerd.

- Default outbound rules geven toegang tot andere virtual networks en het internet, maar blokkeren de rest.

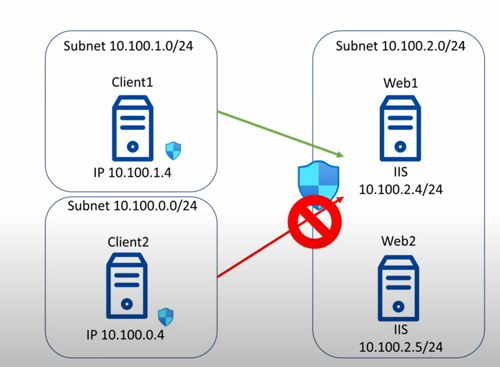

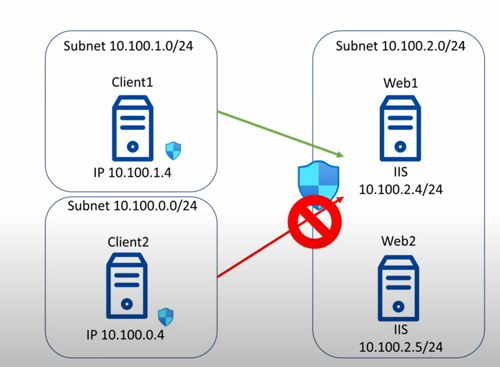

In veel situaties is dit te ruim ingesteld. We willen meer controle over wie de web VMs kan bereiken. Daarom staan we web traffic toe vanaf het client VNet en blokkeren we alle andere inkomende web traffic.

Daarvoor moeten we de inbound rules aanpassen in dit voorbeeld:

Maak nieuwe rules om inbound web traffic op poorten 80 en 443 toe te laten:

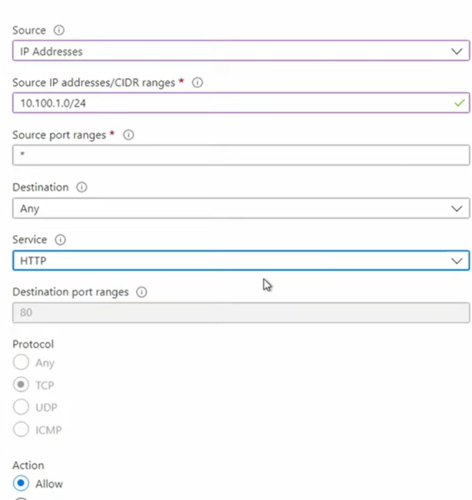

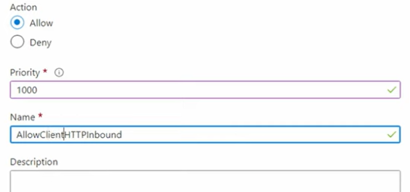

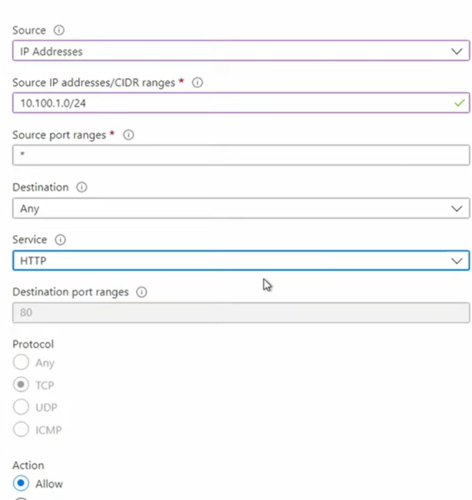

- Ga naar Inbound Security Rules en klik Add a Rule.

- Kies een Source IP adres, dit kan een enkel IP zijn of een block van IPs. Voeg het block toe dat aan je client subnet is toegewezen.

- Laat Source Port Range op any staan. Destination ook op any.

- Stel Service in op HTTP, dit zet automatisch Destination Port Range op 80.

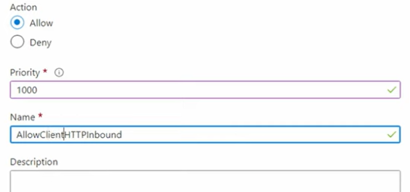

- Laat Action op Allow staan en zet Priority op 1000. Prioriteiten kunnen van 100 tot 4096. Laat ruimte vrij om later extra rules toe te voegen.

- Geef de rule een naam zoals Allow Client HTTP Inbound, voeg eventueel een beschrijving toe en klik Add.

Herhaal dit voor HTTPS (Port 443) met een iets hogere prioriteit, bijvoorbeeld 1010.

Tot nu toe is er nog niks veranderd. Verkeer naar poorten 80 en 443 vanaf ons subnet is technisch gezien al toegestaan door rule 65000, die alle poorten en protocollen tussen v-nets toestaat.

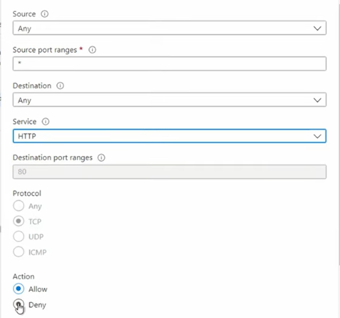

Daarom moeten we nu blocking rules toevoegen:

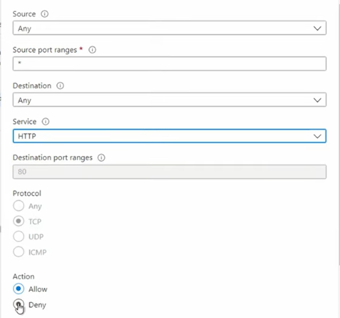

- Maak een nieuwe rule.

- Zet source en destination op Any.

- Selecteer service HTTP, zet action op Deny, en geef een prioriteit lager dan je allow rules.

- Voeg nog een rule toe voor HTTPS traffic met dezelfde instellingen.

Rules worden van boven naar beneden verwerkt en stoppen zodra er een match is. Met deze setup staat je NSG web traffic toe vanaf het client subnet en blokkeer je de rest. Zonder de deny rules zouden de default rules verkeer van elk VNet toestaan.

Dit voorbeeld laat zien hoe je NSG rules goed kunt prioriteren om traffic toe te laten of juist te blokkeren.

Zie ook Microsoft’s documentatie voor het maken van NSGs in Azure.